En febrero, dos empresas con sede en Seattle sufrieron brechas de seguridad cibernética. Expeditors, una empresa global de carga sufrió un ataque cibernético que cerró la mayoría de sus operaciones. Una semana antes, un cibersecuestro de datos de una empresa de procesamiento de pagos con sede en Seattle interrumpió los servicios de varias instituciones en los municipios locales, incluidos Redmond, Seattle, Kirkland y Puyallup.

Y aunque en los titulares los que se mencionan son los ataques a empresas grandes y prominentes, también se está volviendo un problema cada vez mayor para las entidades gubernamentales pequeñas y locales del estado de Washington, incluidos los gobiernos municipales y del condado, las organizaciones de atención médica y los distritos escolares. El personal del departamento de Tecnología de la información (TI) de muchas de estas entidades es muy pequeño, nada que se compare con una ciudad importante como Seattle, que tiene un equipo dedicado al área TI con más de 600 empleados, 18 de los cuales se dedican exclusivamente a la ciberseguridad.

Un aumento en los ataques cibernéticos a nivel nacional llevó a que la administración de Biden incluyera en su proyecto de ley de infraestructura aprobado en noviembre, $1 mil millones en subvenciones de seguridad cibernética para los estados. Aunque hay reservas sustanciales para los gobiernos pequeños y rurales en el programa, quedan dudas sobre la facilidad con la que las pequeñas entidades públicas tendrán acceso a los fondos y qué es exactamente lo que cubrirán las subvenciones.

Jessica Beyer, instructora de la Washington University y codirectora de la Iniciativa de Ciberseguridad de Jackson School of International Studies, dijo que los gobiernos de ciudades pequeñas y condados son blancos preferidos porque sus recursos para TI son limitados y tienen grandes cantidades de datos. Por eso a menudo se rehúsan a hablar sobre sus experiencias.

"Si por ejemplo dicen, 'No tenemos fondos suficientes y necesitamos más para la seguridad cibernética'", dijo Beyer, "hablar de ese tipo de cosas puede indicar que podrían ser vulnerables y volverse el blanco perfecto de un ataque".

Un momento riesgoso

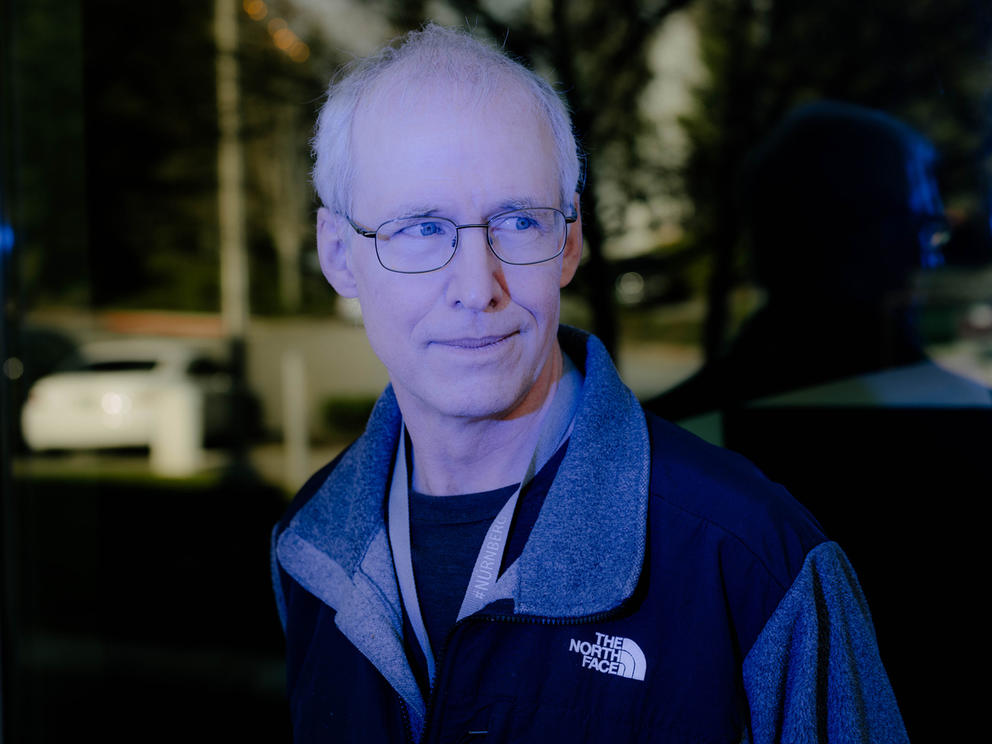

En mayo de 2021, Luke Davies, administrador de servicios de la salud del Distrito Sanitario de Chelan-Douglas, recibió una llamada del FBI para informarle que estaban monitoreando a hackers que podrían realizar un ataque cibernético a su organización en poco tiempo.

“Impedimos este ataque, pero si no nos hubiese contactado el FBI, no creo que lo hubiéramos podido hacer a tiempo”, dijo Davies.

Davies, cuya organización brinda atención médica asequible y servicios preventivos a 126,000 pacientes en el centro de Washington, no sabe cómo es que el FBI supo que los hackers intentaban ingresar al sistema de la organización. Pero señaló que hubo varios ataques prominentes a principios de ese año en otras partes del centro y del este de Washington, incluido un incidente de cibersecuestro de datos en enero que causó que dejaran de funcionar la mayoría de los servicios informáticos del condado de Okanogan. (Los funcionarios del condado de Okanogan no respondieron a las solicitudes de entrevista para esta historia).

El equipo de TI de Chelan-Douglas Health identificó rápidamente las vulnerabilidades y trabajó con su proveedor de servicios de Internet para reparar las defensas del sistema.

Desde entonces, el equipo de Davies ha estado educando mejor a su personal para que estén atentos a los enlaces en los que hacen clic, que supervisen sus cuentas antiguas para asegurarse de que nadie intente activarlas y actualizar el equipo (hardware) y los programas informáticos (software). Pero eso es mucho pedir para dos condados rurales con presupuestos pequeños.

“La salud pública en el estado de Washington ha estado mal financiada desde 2007”, dijo Davies. “Y aquí el nivel de infraestructura era muy anticuado. Cuando entré, en el 2020, teníamos un exceso de televisores del año 1998”.

En febrero, Chelan-Douglas Health recibió $939,000 de la Ley del Plan de Rescate Estadounidense, de los cuales se utilizarán al menos $500,000 para apoyar y modernizar los sistemas informáticos y el hardware de la organización, dijo Davies.

Davies siente que es importante compartir la experiencia por la que pasó su organización para que otras comunidades rurales se den cuenta de lo que les podría pasar también.

“Cuando platico con mis colegas, es claro que nadie quiere hablar de esto”, dijo. “Poniéndolo desde una perspectiva de salud pública, me recuerda que a la gente en realidad no le gusta hablar de infecciones de transmisión sexual. Esto es el equivalente cibernético de esa plática”.

Sin respuesta a nuestro llamado

Muchas entidades gubernamentales rurales y distritos escolares que han sufrido ataques de cibersecuestro de datos recientes se negaron a ser entrevistados para este artículo o ignoraron las solicitudes.

En el condado de Grays Harbor, Harbor Regional Health sufrió de un cibersecuestro de datos con un rescate de $1 millón en 2019 que puso en riesgo de exponer la información de 85,000 pacientes. Según el blog de la industria Health Security, Harbor Regional Health llegó a un acuerdo de $185,000 con los pacientes afectados por el tiempo que estuvo sin funcionar el sistema, que supuestamente duró dos meses.

Harbor Regional Health se negó a dar una entrevista para este artículo.

De manera similar, el puerto de Kennewick sufrió un cibersecuestro de datos en noviembre de 2020 en el que el personal no pudo acceder a los sistemas informáticos. Los Hackers exigieron un pago de $200,000, informó el Tri-City Herald.

El puerto se negó a ser entrevistado para este artículo, aunque la portavoz Tana Bader-Inglima escribió en un correo electrónico que el puerto notificó a las autoridades inmediatamente, restableció las contraseñas y evaluó las vulnerabilidades de seguridad. También se les informó a los reguladores estatales del incidente, tal y como lo exige la ley estatal desde 2015.

Los funcionarios del puerto se negaron a pagar el rescate, informó el Herald. Los archivos públicos obtenidos por Crosscut no mostraron evidencia de que el puerto haya realizado pagos grandes recientes en bitcoin u otra criptomoneda. Sin embargo, es poco probable que el puerto hubiera pagado los rescates directamente. En la mayoría de los casos, las aseguradoras pagan rescates, y esas aseguradoras se niegan a declarar públicamente la cantidad o el monto en dólares de los rescates que han pagado.

El Washington Schools Risk Management Pool (Fondo de Gestión de Riesgos de las Escuelas de Washington) es una de dos organizaciones estatales que ayudan a los distritos escolares públicos a obtener seguros de manera colectiva y reducir los riesgos. De acuerdo con la directora ejecutiva de la organización, Deborah Callahan, las reclamaciones de seguros escolares por rescates en el estado de Washington son "muy raras", aunque reconoce que "está claro que los riesgos y la magnitud de los ataques de cibersecuestro de datos y otras infracciones de seguridad cibernética están aumentando para todos".

Callahan escribió en un correo electrónico que dos miembros de la organización del grupo de gestión de riesgos tuvieron reclamaciones por rescates en los últimos dos años, "con pagos mínimos o nulos".

Según Miedema, director de tecnología de Northshore, el distrito escolar habló con su aseguradora poco después de que quedó claro que estaban lidiando con un cibersecuestro de datos. Señaló que en los primeros días después del ataque, la compañía de seguros del distrito tomó el control de la investigación del incidente y le preguntó a Northshore si estaba considerando pagar un rescate.

“No es una pregunta tan fácil como parece”, dijo Miedema.

Los datos precisos sobre cuántos rescates se pagan y la rapidez con la que los hackers liberan los datos cifrados después de que las víctimas realizan los pagos son difíciles de determinar. Un informe de la industria estimó que el 30% de las organizaciones que sufren de cibersecuestro de datos pagan los rescates.

Aunque la política formal del FBI desalienta los pagos de rescate, muchas organizaciones descubren que no tienen otra opción. Miedema dijo que los agentes del FBI con los que trabajó le dijeron que casi todos los hackers que exigen rescates entregan las claves de cifrado rápidamente.

“Son comerciantes”, dijo Miedema. “Si uno paga el rescate y aún así no nos devuelven las cosas, correrá uno la voz y entonces los hackers se irán a la quiebra”.

Aunque los funcionarios de Northshore determinaron que no necesitaban pagar a sus agresores, aparentemente muchas otras organizaciones sí lo hicieron en la misma época.

“Dentro de la primera semana después de nuestro ataque, la compañía de seguros nos dijo que negociaron el pago de cinco o seis rescates durante ese fin de semana”, dijo Miedema.

Más fondos y las lecciones aprendidas

En noviembre, el presidente Joe Biden firmó la Ley de Empleo e Inversión en Infraestructura de $1 billón, que incluyó un programa de subvenciones de $1 mil millones administrado por la Agencia Federal para el Manejo de Emergencias para ayudar a los estados a prevenir ataques cibernéticos.

Un portavoz de FEMA dijo en un correo electrónico que la agencia administrará estas subvenciones y que los gobiernos estatales y tribales deberán presentar un plan que describa cómo se utilizará el dinero para mejorar la ciberseguridad. FEMA dijo que los estados decidirán cómo asignar los fondos, pero el 80% debe ir a las "unidades de gobierno locales" y al menos el 25 % debe reservarse para las comunidades rurales.

Aún no se ha esbozado lo que define a un gobierno local o a una comunidad rural. Además, la Agencia de Seguridad de Infraestructura y Ciberseguridad federal ayudará a FEMA a crear los objetivos del programa y a revisar el plan de seguridad cibernética de cada estado. El portavoz de FEMA dijo que las subvenciones pueden ayudar a reducir las vulnerabilidades de seguridad cibernética y aumentar las capacidades, pero señaló que las organizaciones no pueden usar los fondos para pagar rescates.

“Estoy entusiasmada con este [programa]”, dijo Beyer de la Iniciativa de Ciberseguridad de Washington University. “Sabemos lo vulnerables que son las ciudades y las escuelas. Y todos mencionan que es por la falta de recursos”.

Mike Sprinkle, director del departamento de Tecnología de la información del condado de Clark, ha estado examinando minuciosamente el programa de subvenciones federales y esperando ver cómo se asignará el dinero.

El condado de Clark solicitó previamente y recibió más de $7 millones en fondos federales del Plan de Rescate Estadounidense para renovar por completo su arquitectura informática y aumentar la seguridad cibernética. Sprinkle dijo que el programa ayudó a su departamento de TI a segmentar su red para disminuir el riesgo de que sistemas completos fueran accedidos ilegalmente y contratar un servicio que brinda monitoreo de seguridad las 24 horas del día, los 7 días de la semana.

“Mi meta principal ha sido asegurar que, ni el departamento de TI del condado de Clark ni yo salgamos en los periódicos”, dijo Sprinkle con una sonrisa, señalando que hasta ahora el condado ha logrado prevenir un ataque.

Señaló que, si bien el condado de Clark tiene un personal de TI con aproximadamente 50 empleados, muchos condados más pequeños tienen un personal de TI mucho más pequeño y podrían darle un buen uso a los fondos de FEMA.

Annie Searle, profesora docente titular de la Information School de UW que se enfoca en ciberseguridad, dijo que los municipios pequeños pueden tomar medidas simples que hacen mucho para prevenir ataques.

Searle dijo que con solo actualizar los parches de software e instalar todas las actualizaciones del sistema operativo se puede hacer una gran diferencia.

“Si se hicieran esas dos cosas, quizás el 80% de los problemas desaparecerían”, dijo.

La Oficina del Auditor del Estado de Washington también ha llevado a cabo más de 60 auditorías gratuitas de seguridad a gobiernos locales, distritos escolares, sistemas de atención médica y tribus desde diciembre de 2021.

“En esas 60 auditorías, hemos identificado más de 500 vulnerabilidades críticas”, dijo Erin Laska, gerente de auditoría de seguridad de TI de la Oficina del Auditor del Estado. “Y estas son el peor tipo de vulnerabilidades que pueden ser utilizadas para causar una filtración”.

Kacoroski, gerente del sistema de Northshore, dijo que una cosa que recomendaría a otras organizaciones es crear un "air gap (aislamiento físico)" entre un sistema y varias copias de seguridad externas de datos, como una cinta magnética o una unidad USB que extrae completamente los datos del servidor.

Además, también puede ser útil hacer un inventario de los sistemas del mundo real, como cajas registradoras, vehículos o controles de calefacción que podrían verse afectados por un ataque, señaló Miedema.

“Tiene uno todos estos sistemas pequeños que se instalan se dejan funcionando y se olvida uno de ellos. Y luego todo se desploma”, dijo.

Después del atentado cibernético, Northshore logró pagar a sus empleados después de que hicieran algunos ajustes en sus sistemas, pero pronto se hizo evidente que muchos sistemas escolares no podían funcionar con las computadoras caídas. Los estudiantes no podían comprar sus almuerzos porque las cajas registradoras no funcionaban. Los estudiantes nuevos no pudieron obtener rutas de autobús asignadas. Los sistemas de calefacción no podían encenderse cuando llegó una ola de frío.

Hasta el marcador de fútbol americano del distrito se vio afectado.

“Tenemos un estadio de fútbol americano hermoso con un panel de marcador genial. Y uno pensaría que eso no es importante”, dijo Kacoroski. “Pero el viernes después del atentado, se le pidió a ESPN poner uno de nuestros partidos de fútbol americano en la televisión. Y entonces teníamos que hacer funcionar ese panel”.

Finalmente, su equipo consiguió que el marcador funcionara.

Tanto Kacoroski como Miedema instan a las organizaciones pequeñas a que se tomen las amenazas en serio y hablen entre sí sobre lo que han aprendido.

“No debemos avergonzarnos por el hecho de que esto sucedió”, dijo Miedema. “La realidad es que los distritos escolares y las entidades públicas no tienen las armas suficientes en esta lucha. Francamente, buscan atacarte y va a ser bastante difícil detenerlos, lo cual nos hace abrir los ojos”.

Beyer de UW está de acuerdo.

“Tener en mente que eventualmente vamos a sufrir algún tipo de ataque cibernético es la mejor manera de pensar las cosas”, dijo. “Pensar en la resiliencia y la recuperación en lugar de pensar que todo se puede prevenir. Sí, traten de no hacer clic en esos enlaces. Pero hay que tener un plan para cuando suceda”.

Traducido por Patty Carrión Morás

Corrección: una versión anterior de esta historia mencionó de manera incorrecta los cargos de Beyer y Searle.